¿No sería genial que Azure fuera lo suficientemente inteligente como para monitorear todos sus recursos de aplicaciones básicos y alertarlo en caso de que surgieran inquietudes de seguridad? ¿O qué ocurriría si su negocio tuviera directivas de seguridad ya definidas? (Si no tiene directivas de seguridad, ¡deje de leer de inmediato y comience a crear algunas!). En este último caso, ¿cómo puede asegurarse de que sus implementaciones de Azure siguen cumpliendo la normativa? Si alguna vez se ha sometido a una auditoría de seguridad de TI, sabe lo divertido que puede ser examinar una lista de configuraciones erróneas aplicadas a su entorno, en especial los lapsos de seguridad básicos que sabe que debe evitar.

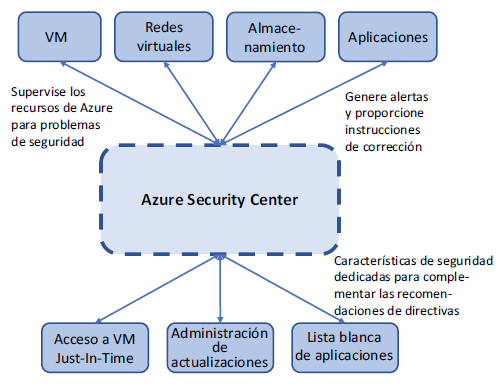

Azure Security Center ofrece una ubicación central que agrupa las alertas de seguridad y las recomendaciones para su revisión. Puede definir sus propias directivas de seguridad y luego dejar que Azure monitoree el estado de sus recursos para velar por el cumplimiento.

En este capítulo, analizaremos cómo Security Center puede alertarlo en caso de problemas y proporcionar los pasos para corregirlos, cómo puede usar el acceso a VM Just-In-Time para controlar y realizar auditorías de las conexiones remotas, y cómo Update Management mantiene actualizadas automáticamente sus VM con los parches de seguridad más recientes.

Azure Security Center

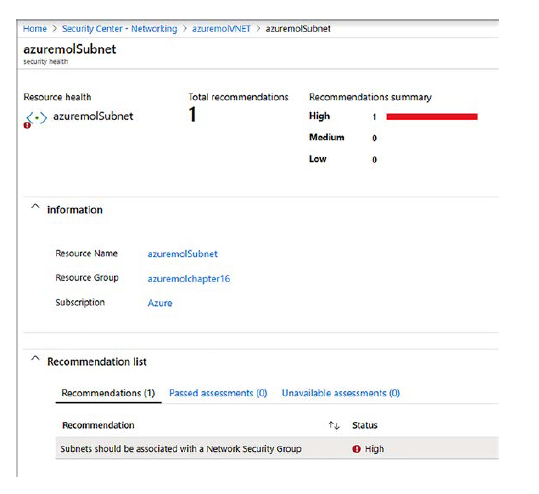

En el transcurso de este libro hemos analizado temas relacionados con la seguridad, tales como cómo crear y configurar grupos de seguridad de red (NSG) para restringir el acceso a las VM y cómo permitir únicamente el tráfico cifrado a las cuentas de Azure Storage. Para sus propias implementaciones más allá de los ejercicios en este libro, ¿cómo sabe dónde comenzar y cómo puede comprobar que ha aplicado todos los procedimientos recomendados de seguridad? Allí es donde Azure Security Center puede ayudarlo, al revisar las áreas de su entorno que pudiera haber olvidado.

Azure Security Center escanea sus recursos, recomienda correcciones y ayuda a solucionar las inquietudes de seguridad, tal como se muestra en la figura 16.1. Cuando solo tiene algunas VM de prueba y una sola red virtual en su suscripción de Azure, no parece tan difícil llevar un registro de las restricciones de seguridad que debe implementar. Sin embargo, a medida que escala a decenas, cientos o miles de VM, llevar un registro manual de las configuraciones de seguridad que deben aplicarse a cada VM se vuelve inmanejable.

Security Center también puede alertarlo sobre los procedimientos recomendados generales, tales como si una VM no tiene diagnósticos habilitados. ¿Recuerda cuando en el capítulo 12 analizamos cómo monitorear y solucionar problemas de las VM? Debe instalar y configurar el agente de diagnóstico antes de que tenga un problema. Si sospecha que se produjo una infracción de seguridad, es posible que no pueda tener acceso a la VM y los registros de revisión. Sin embargo, si hubiera configurado la extensión de diagnóstico para transmitir los registros a Azure Storage, habría podido revisar lo que ocurría y, si todo va bien, haber localizado el origen y la magnitud del problema.

Pruébelo ahora

Para comenzar con Azure Security Center, complete los pasos siguientes:

1 Abra el Azure Portal y seleccione el icono de Cloud Shell en el menú superior.

2 Cree un grupo de recursos; proporcione un nombre, como azuremolchapter16; y proporcione una ubicación, como eastus:

az group create –name azuremolchapter16 –location eastus

3 Cree una VM básica de Linux para que Security Center tenga algo para monitorear y para lo que pueda proporcionar recomendaciones:

az vm create \

–resource-group azuremolchapter16 \

–name azuremol \

–image ubuntults \

–admin-username azuremol \

–generate-ssh-keys

4 Cuando se haya implementado la VM, cierre Cloud Shell.

5 En Azure Portal, seleccione Security Center en la lista de servicios que se encuentra a la izquierda. La primera vez que se abra el panel, este tardará unos segundos en preparar todos los componentes disponibles.

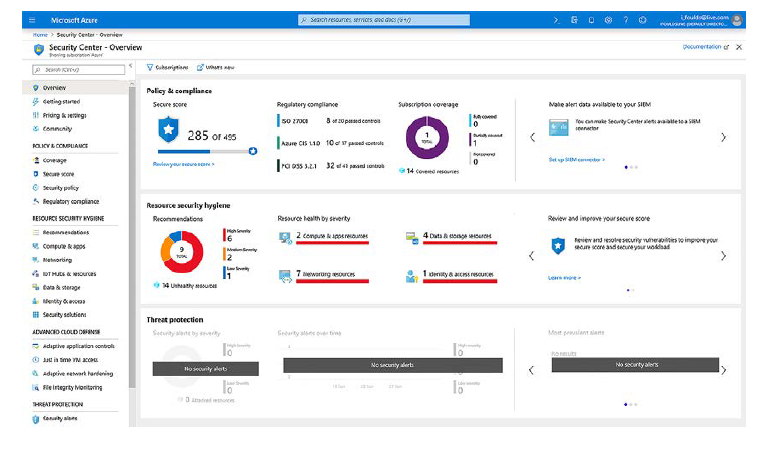

Security Center analiza cómo se implementan recursos como VM, reglas de NSG y almacenamiento. Los puntos de referencia de seguridad incorporados se usan para identificar problemas y proporcionar recomendaciones. Por ejemplo, la red virtual implementada con su VM genera un par de advertencias, como se muestra en la figura. Puede, y debiera, implementar sus propias directivas de seguridad que le indiquen a Azure de qué forma desea restringir el acceso o lo que se debe hacer para cumplir con las exigencias del negocio. Luego, a medida que crea o actualiza recursos, Azure monitorea continuamente las desviaciones de estas directivas y lo alerta sobre las medidas que deben tomarse para corregir los problemas de seguridad. Utilizará las directivas de seguridad predeterminadas de Azure en este capítulo, sin embargo, piense en cualquier configuración de seguridad específica que pudiera desear aplicar a sus VM y cómo estas podrían definirse en sus propias directivas personalizadas.

6 Elija Proceso y aplicaciones en el menú de la izquierda de la ventana Security Center; a continuación, elija VM y equipos.

7 Seleccione la VM que creó en el paso 3. Aunque acaba de crear esta VM y usó los valores predeterminados de la CLI de Azure, se muestran algunas advertencias de seguridad.

Explore algunas de estas recomendaciones. Al seleccionar cada recomendación, algunas solo le dan más información; otras lo guían en la corrección. No se trata de reglas rígidas, sino de recomendaciones y procedimientos recomendados. En su propio entorno, algunas de ellos pueden no tener sentido. Pero son un buen punto de partida para saber qué cosas debería hacer para asegurar los recursos mientras los crea en Azure.

Acceso Just-In-Time

En la primera parte de este post, aprendió cómo Security Center sugiere limitar el alcance de la conectividad remota entrante. Podría proporcionar un intervalo de IP para limitar el tráfico, pero idealmente, usted solo abre la conectividad entrante cuando es necesario. De esa manera, la VM se cierra completamente para las conexiones remotas y solo se puede acceder a ella por un periodo breve cuando es

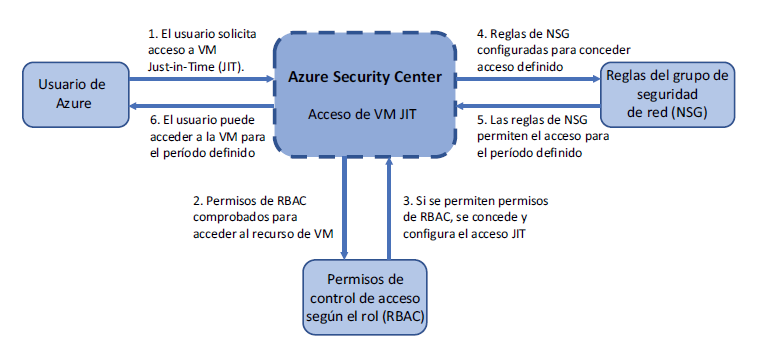

necesario. Y sí, aún debe limitar esa breve ventana de conectividad a un intervalo de IP específico. Ahí es donde el acceso a VM Just-In-Time resulta útil, tal como se muestra en la figura 16.4.

Con el acceso JIT, Security Center ajusta de forma dinámica las restricciones de acceso a una VM. Cuando están activadas, se crean reglas de NSG que deniegan todo el tráfico de conexión remota. Entonces, un usuario solo puede solicitar acceso a una VM cuando es necesario. En combinación con el control de acceso basado en roles (analizado en el capítulo 6), Security Center determina si un usuario tiene derechos de acceso a una VM cuando solicita una conexión. Si el usuario tiene permisos, Security Center actualiza las reglas de NSG pertinentes para permitir el tráfico entrante. Estas reglas solo se aplican por una ventana de tiempo específica. Cuando el periodo se acaba, las reglas se revierten y la VM nuevamente se cierra a las conexiones remotas. Si tiene una conexión activa a una VM, no se desconecta automáticamente cuando expira el tiempo. Puede terminar su trabajo de mantenimiento o solución de problemas y desconectarse cuando esté listo, pero no podrá iniciar una nueva conexión a menos que solicite de nuevo el acceso JIT.

Beber desde una boca de incendios

No hemos examinado realmente Azure Firewall, pero es un recurso de red virtual que es un poco más parecido a un firewall físico local que a los NSG por sí mismos. Si necesita más flexibilidad y control de tráfico, Azure Firewall es una gran opción, aunque lleva asociado un costo.

Sin profundizar demasiado en Azure Firewall, quiero señalar que Azure Security Center también puede integrarse con Azure Firewall para abrir y cerrar las reglas necesarias. Si utiliza Azure Firewall para proteger el tráfico de las VM en las redes virtuales, no solo en las NSG, aún puede usar la administración automatizada de las normas de acceso a las máquinas virtuales JIT.

Para obtener más información sobre Azure firewall, consulte la documentación en https://docs.microsoft.com/azure/firewall/overview.

¿Cuándo usaría JIT en su pizzería de ficción? Piense en cualquier VM que ejecutaría su aplicación web, su sistema de pedidos o sus aplicaciones lógicas de negocio. ¿Desea que estos estén conectados a Internet y estén disponibles para que las personas tengan acceso a ellos en todo momento? Espero que no. Existen motivos válidos para el acceso remoto con SSH o RDP, sin embargo, siempre trate de minimizar la cantidad de tiempo que ese acceso está disponible. Aunque tenga reglas de NSG que restrinjan el acceso a ciertos intervalos de IP, JIT agrega otro nivel de protección en términos de a qué pueden tener acceso los usuarios de Azure, y luego crea un rastro de auditoría más fácil sobre el cual Security Center puede proporcionar informes.

Pruébelo ahora

Para permitir el acceso a VM Just-In-Time, complete los pasos siguientes:

1 Abra Azure Portal y seleccione Security Center en el menú que se encuentra a la izquierda.

2 En Defensa avanzada de la nube, seleccione Acceso a VM Just-In-Time.

3 Si se le solicita, elija la opción Probar el acceso a VM Just-In-Time o Actualizar al nivel estándar de Security Center. Esta prueba gratuita dura 60 días y no se debe extender automáticamente. Se superpone con su cuenta gratuita de Azure y su uso no tiene costo. Seleccione la opción Aplicar plan estándar y luego espere unos momentos para habilitarlo. Cuando esté activado, es posible que deba cerrar y volver a abrir Azure Portal antes de poder completar los pasos siguientes.

4 Vuelva a seleccionar Acceso a VM Just-In-Time en la ventana Security Center. Cuando esté activada la cuenta de nivel estándar, puede ver una lista de VM para usar.

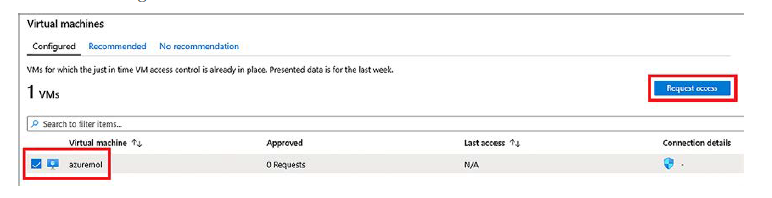

5 Seleccione su VM y, a continuación, elija Solicitar acceso, como se muestra en la figura.

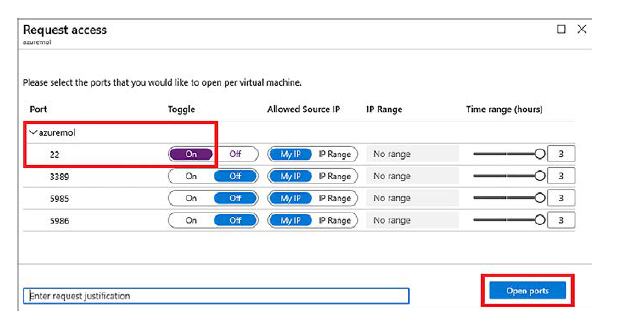

De forma predeterminada, JIT define las reglas que pueden abrir los puertos para SSH (puerto 22), RDP (puerto 3389) y comunicación remota de PowerShell (puertos 5985 y 5986) por un periodo de tres horas.

6 Para este ejercicio, elija habilitar SSH desde su propia IP. Como procedimiento recomendado para el uso en producción, introduzca una justificación para tener constancia de por qué se solicita el acceso. Deje todas las configuraciones predeterminadas y elija Abrir puertos, tal como se muestra en la figura.

7 Con JIT habilitado, desplácese hasta su grupo de recursos y seleccione su VM.

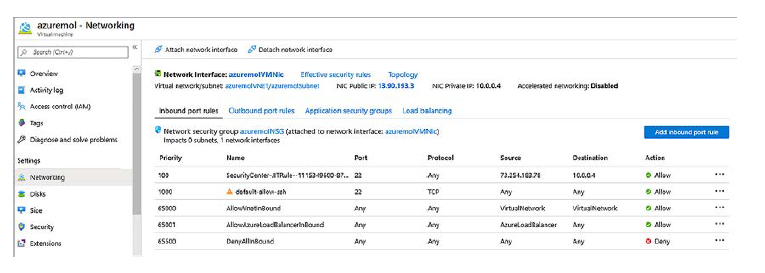

8 Elija Redes para ver la configuración de red virtual asignada para la VM. Se muestra la lista de reglas de NSG asignadas, tal como en la figura.

Las reglas de JIT se muestran en la parte superior de la lista, ya que tienen la prioridad más baja. Se permite el tráfico a la dirección IP de la VM, pero solo desde su propia dirección IP. Esto es lo que configuró JIT. Lo que puede parecer extraño aquí es que aún existe una regla default-allow-ssh que permite todo el tráfico. Piense en el capítulo 5, cuando hablamos de las NGS. ¿Puede decir qué está pasando aquí?

JIT solo se aplica a la VM. En la regla de JIT, Destino muestra la dirección IP de la VM. En el ejemplo que se muestra en la figura 16.7, esta es 10.0.0.4. Se permite el tráfico. Sin embargo, la regla de NSG real se aplica a toda la subred. La regla default-allow-ssh se aplica en el nivel de subred y permite el tráfico desde cualquier origen y hacia cualquier destino.

Las reglas de NSG se procesan el orden de prioridad, de baja a alta. Como se analizó en el capítulo 5, una acción Denegación siempre tiene efecto, independientemente de cualquier regla adicional. Aunque se cambiara esa regla default-allow-ssh para denegar el tráfico, la regla JIT seguiría permitiendo el acceso a la VM específica y desde la dirección IP de origen definida.

Tenga cuidado con esta superposición de normas de NSG. Lo ideal sería eliminar la regla default-allow-ssh y, a continuación, permitir el acceso solo según se requiera con JIT. En este enfoque, la regla final DenyAllInbound deniega SSH. Cuando necesite conectarse a una VM, utilice JIT para solicitar el acceso, que crea automáticamente una regla para permitir SSH con alcance a su dirección IP durante un período definido.

La regla de NSG se elimina automáticamente una vez transcurrido el período especificado. De forma predeterminada, las reglas de JIT se aplican durante tres horas. Después de ese periodo, la VM regresa a un estado más seguro y usted deberá volver a solicitar acceso a la VM.

Este proceso de JIT controla quién puede solicitar, y a quién se le puede conceder, acceso a la VM. Sin embargo, el solo hecho de que una persona pueda solicitar acceso con éxito a una VM no significa que tenga permisos para iniciar sesión en esa VM. Todo lo que ocurre en Azure es que se actualizan las reglas de NSG definidas. Security Center y JIT no pueden agregar, eliminar ni actualizar las credenciales de acceso en la VM.

También se registran todas las solicitudes de JIT. En Security Center, seleccione la opción Acceso de VM Just in Time y luego elija su regla. A la derecha, seleccione la opción de menú … y luego elija Registro de actividad. Este registro de actividad le ayuda a auditar quién solicitó acceso a una VM en caso de un problema.

El acceso a VM JIT es una forma en la que Security Center y Azure ayudan a mantener sus VM seguras. Controlar el acceso a las VM es gran parte de la seguridad. Pero, ¿qué pasa con las aplicaciones, bibliotecas y servicios que se ejecutan en las máquinas virtuales? Ahí es donde debe asegurarse de que se apliquen las actualizaciones de seguridad más recientes a sus VM de forma oportuna.

Azure Update Management

Un área que puede informar Azure Security Center es el estado de cualquier actualización del SO que requiera la VM. En la pizzería, debiera intentar instalar los parches de seguridad y aplicaciones más recientes. Usted no desea ejecutar sistemas que tienen una vulnerabilidad o área de ataque conocida, por lo que una forma de automatizar las actualizaciones de esos sistemas y rastrear el seguimiento mejora la seguridad. Cuando trabaja con aplicaciones que implican los datos y la información de

pago del cliente, no ejecuta sistemas que no tengan instalados los parches más recientes. Además, recuerde planificar un entorno de prueba que le permita aplicar los parches de seguridad de forma segura y validar que estos no provoquen problemas antes de aplicarlos a los sistemas de producción.

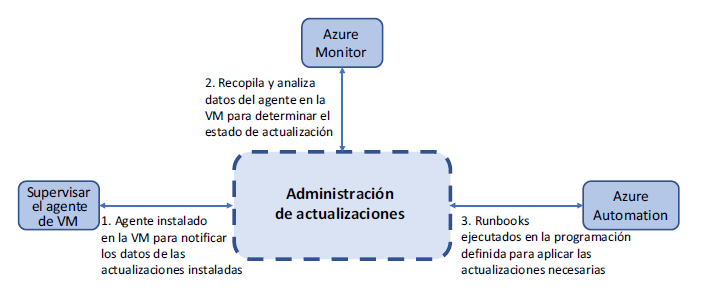

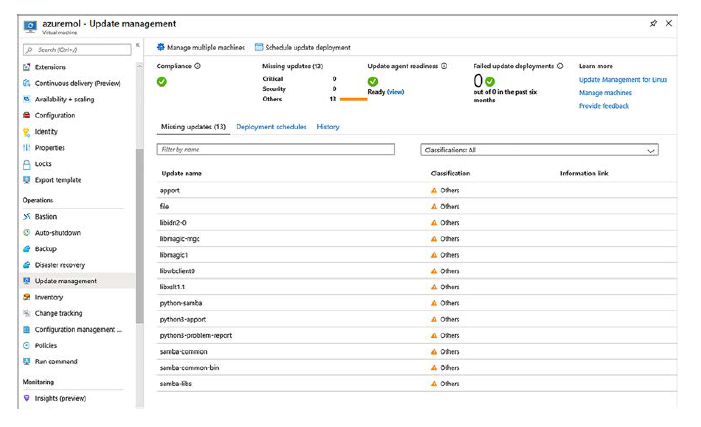

Las VM de Azure cuentan con Update Management, una característica de administración de actualizaciones que puede escanear, informar y reparar las actualizaciones del SO. Lo bueno de esta solución es que funciona en Windows y Linux, e incluso dentro de Linux, entre diferentes distribuidores como Ubuntu, Red Hat y SUSE. En la figura se muestra cómo Update Management monitorea y puede instalar las actualizaciones necesarias.

La VM tarda unos minutos en prepararse y volver a informar su estado de actualización, así que vamos a configurar la VM y luego veremos lo que ocurre en segundo plano.

Pruébelo ahora

Para configurar la VM para Update Management, complete los pasos siguientes:

1 Abra Azure Portal y elija Grupos de recursos en el menú que se encuentra a la izquierda.

2 Seleccione el grupo de recursos, como azuremolchapter16, y luego seleccione su VM, como azuremol.

3 En Operaciones, seleccione Update Management.

4 Acepte la opción predeterminada en Ubicación y la opción para crear una cuenta de espacio de trabajo de Log Analytics y Automation. Examinaremos en detalle estos componentes en lo que resta de esta sección.

5 Para activar la administración de actualización de la VM, seleccione Activar.

Regresará a la ventana Información general de Update Management, sin embargo, esta tardará unos minutos en configurar la VM y volver a informar su estado. Siga leyendo y deje que el proceso continúe.

Echemos un vistazo más a lo que se hace para que esta solución de Update Management funcione.

Servicios combinados de administración de Azure

Si ha trabajado con tecnologías de Microsoft locales, es posible que se haya encontrado con el conjunto de aplicaciones de System Center. System Center consta de varios componentes, tales como Configuration Manager, Operations Manager, Orchestrator y Data Protection Manager. Tiene un par de partes más, sin embargo, esos componentes principales proporcionan una forma de hacer lo siguiente:

– Definir las configuraciones y el estado deseado

– Instalar aplicaciones y actualizaciones

– Informar sobre el estado y la seguridad

– Automatizar las implementaciones de servicios y aplicaciones de gran tamaño

– Hacer copias de seguridad y replicar datos

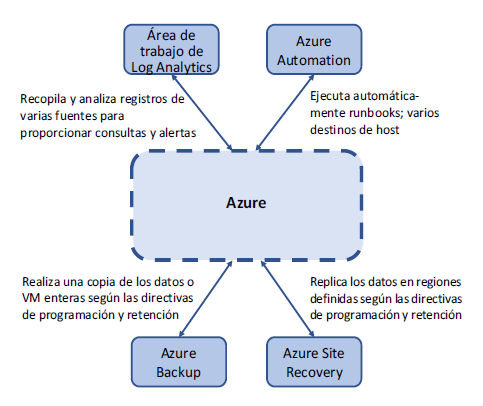

Durante los últimos años, a medida que los negocios han ido migrando a la informática en la nube, los servicios de Azure que pueden funcionar en un entorno híbrido reemplazaron aquellos componentes locales más tradicionales de System Center. En capítulos anteriores analizamos dos componentes, a pesar de que no se haya dado cuenta:

– Azure Backup ofrece una forma de hacer copias de seguridad de las VM o de archivos individuales, definir directivas de retención y restaurar datos.

– Azure Site Recovery le permite replicar VM en diferentes regiones geográficas, en caso de un desastre natural o una interrupción prolongada.

Tanto Azure Backup como Site Recovery le ayudaron a proteger sus datos en el capítulo 13. Ahora usará algunos servicios adicionales con Update Management:

– Los espacios de trabajo de Log Analytics recopilan información de diversas fuentes o agentes, y le permiten definir directivas y consultas para alertarlo sobre las condiciones que podrían producirse. Estas consultas y alertas pueden ayudarlo a rastrear el estado de actualización de una VM o notificarlo de problemas de configuración o seguridad.

– Azure Monitor detalla e informa acerca de la información basada en el procesamiento que se lleva a cabo en los espacios de trabajo de Log Analytics. Azure Monitor ofrece una forma centralizada de ver alertas, consultar datos de registro y generar notificaciones en todos sus recursos de Azure.

– Azure Automation le permite desarrollar runbooks que ejecutan comandos o scripts enteros. Los runbooks pueden ser implementaciones grandes y complejas, que pueden llamar a varios otros runbooks. Analizaremos en detalle Azure Automation.

Tanto los espacios de trabajo de Log Analytics como Azure Automation son componentes potentes que fácilmente podrían tener sus propios libros. Con solo algunas VM que administrar, puede encontrar sencillo pasar por alto la necesidad de un repositorio de registro centralizado para consultas y alertas, o una forma de automatizar las configuraciones e implementaciones en las VM. Si aún no ha hecho una lista de los componentes de Azure a los que debe realizar seguimiento cuando termine este libro, comience una y agregue ambos componentes a esa lista.

Algo que debe entender es que, en Azure, con frecuencia hay múltiples servicios y componentes que pueden interactuar y complementarse entre sí. Del mismo modo que las VM de Azure y las redes virtuales de Azure son servicios individuales, ambos servicios también se complementan entre sí o incluso se basan el uno en el otro. Azure Backup y la extensión de diagnósticos de Azure son componentes individuales excelentes, sin embargo estos realmente se destacan si se usan los espacios de trabajo de Log Analytics y Azure Monitor para monitorear su estado y recopilar cualquier evento o advertencia que se genere. Espero que haya comenzado a identificar algunos de estos componentes relacionados y ve cómo los servicios de Azure a menudo se complementan entre sí. Ahora que estamos en los últimos capítulos analizando las opciones de seguridad y supervisión, el objetivo es asegurar que las aplicaciones que ejecuta en Azure están en buen estado y son estables.

Esta cosa llamada “identidad”

Al pensar en los servicios que se complementan entre sí, una gran (y quiero decir ¡gran!) parte de Azure de la que solo hemos hablado superficialmente es Azure Active Directory (Azure AD). La identidad es el centro de todo en Azure, y Azure AD ofrece algunas de las características de seguridad que analizamos en el capítulo 6 con el modelo de implementación de Azure Resource Manager. La posibilidad de usar RBAC para limitar las acciones que ciertos usuarios o grupos pueden realizar con un recurso está vinculada a una solución de identidad central. Incluso el hecho de poder iniciar sesión en Azure Portal o la CLI de Azure es impulsado por Azure AD.

En este libro no se abarca Azure AD porque el alcance de lo que ofrece es amplio y difiere bastante de los servicios de IaaS y PaaS de Azure como VM, conjuntos de escala y aplicaciones web. Es posible que se produzcan coincidencias en el público de los temas, sin embargo, la mayoría de los desarrolladores tendría un objetivo de aprendizaje diferente con respecto a Azure AD en comparación con los de un administrador de aplicaciones o un profesional de TI que implementa la infraestructura.

En función de su cuenta de Azure, también podría verse limitado con respecto a lo que puede hacer con Azure AD. Cuando se registra para obtener una cuenta de prueba gratuita de Azure, se crea para usted una instancia de AAD predeterminada. Usted es la cuenta principal en ese directorio, por lo que tiene derechos de administrador completos. Si inicia sesión en Azure con una cuenta de su negocio o institución educativa, hay una buena posibilidad de que tenga pocos derechos administrativos o que no los tenga. Así que aunque pudiéramos coincidir en algunos temas, es posible que no pueda realizar los ejercicios directamente. Y realmente no le recomiendo indagar en un entorno de Azure AD real para aprender cómo funcionan las cosas.

Sin embargo, Azure AD es otro de esos servicios centrales de Azure que vincula a muchos otros servicios y componentes. La informática en la nube no hace que las cosas sean más fáciles por arte de magia ni acaba con silos operacionales, aún necesita las habilidades para trabajar con diferentes equipos y partes interesadas. Espero que en el transcurso de estos capítulos haya captado las habilidades básicas para estos servicios de Azure, los que le ayudarán a entender cómo desarrollar aplicaciones grandes y redundantes, además de transmitir en un mejor nivel y con más conocimientos lo que otros equipos pueden enfrentar.

Revisión y aplicación de actualizaciones

Puede que el agente de VM tarde un tiempo en realizar el primer análisis e informe sobre el estado de las actualizaciones aplicadas. La lista de componentes instalados también debe compararse con la lista de actualizaciones disponibles para un SO y una versión determinados. Si su VM no ha terminado e informado sobre su estado, siga leyendo y vuelva a revisar en unos minutos. Cuando esté listo, la descripción general se verá como la figura 16.10. Sea paciente; puede tardar de 10 a 15 minutos para que la preparación del agente aparezca como Preparada y le permita programar actualizaciones para la instalación.

Es genial contar con una lista de las actualizaciones requeridas, ¿pero qué hay de la forma de instalarlas? ¡Ahí es cuando Azure Automation hace su ingreso! Cuando habilitó Update Management, se crearon varios runbooks de Azure Automation que automáticamente manipularon el proceso para aplicar las actualizaciones requeridas.

Pruébelo ahora

Si tiene suerte (o no la tiene), su VM podría informar que no se requieren actualizaciones. Las imágenes de VM se actualizan frecuentemente en Azure, y si usted implementa una VM poco después de la creación de la imagen más reciente, todas las actualizaciones necesarias ya están instaladas. Si es así, lea detenidamente estos pasos para que entienda qué se necesita cuando su VM debe actualizarse.

Para aplicar las actualizaciones necesarias para su VM, complete los pasos siguientes:

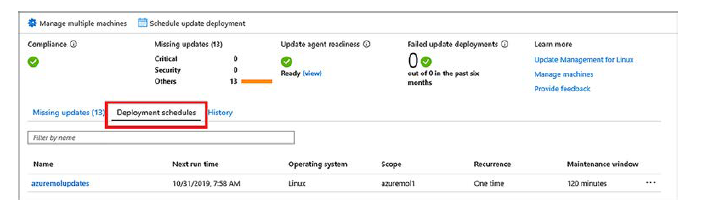

1 En la sección Update Management de su VM, seleccione Programar la implementación de actualización.

2 Dé un nombre a la implementación de actualización, como azuremolupdates, y luego revise las clasificaciones de actualización. Puede controlar qué conjuntos de actualizaciones se aplican. Por ahora, deje todas las opciones predeterminadas.

3 Actualizaciones para excluir le permite especificar las actualizaciones que no desea instalar. Si sabe que su aplicación requiere una versión específica de un paquete o una biblioteca, puede asegurarse de que no se haya instalado un paquete actualizado que interrumpa las cosas. Revise las opciones disponibles, pero no hay nada que cambiar en este ejercicio.

4 Seleccione Programar configuración y luego elija el momento de aplicación de las actualizaciones en las opciones de calendario y hora. La hora de inicio debe ser al menos cinco minutos después de la hora actual, para así dar a la plataforma Azure unos momentos para procesar y programar el runbook en Azure Automation.

5 Cuando esté listo, seleccione Aceptar.

6 Si algunas aplicaciones y servicios deben detenerse o cerrarse antes de aplicar las actualizaciones y volver a iniciarse cuando estas finalicen, elija Scripts previos + Scripts posteriores. Se pueden configurar tareas de automatización independientes para llevar a cabo acciones en las máquinas virtuales antes y después de aplicar las actualizaciones.

7 La ventana Mantenimiento (minutos) define por cuánto tiempo se puede ejecutar el proceso de actualización antes de que la VM deba volver a funcionar. Esta ventana evita los procesos de actualización prolongados que pudieran provocar que una VM no estuviera disponible por horas a la vez. Le recomendamos acortar o alargar la ventana de mantenimiento según los acuerdos de nivel de servicio que tenga para las aplicaciones que se ejecutan en esas VM o el número y el tamaño de las actualizaciones necesarias. Acepte el valor predeterminado y, a continuación, seleccione Crear.

8 En la ventana Update Management, seleccione Programas de implementación. Las actualizaciones se muestran como programadas para instalar en la fecha y hora que seleccionó, tal como se muestra en la figura.

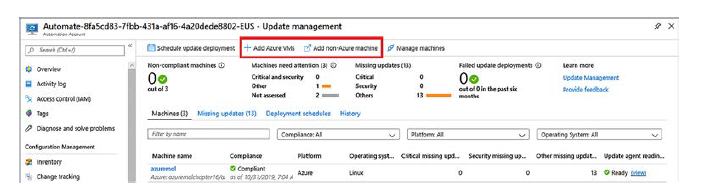

9 En la parte superior de la ventana Update Management, seleccione Administrar varias máquinas. La ventana cambia a la cuenta de Azure Automation que se creó cuando Update Management se habilitó para la VM. Por ahora, no se preocupe demasiado por lo que hacen los runbooks. No hay nada que deba personalizar, examinaremos Azure Automation en el capítulo 18.

Tenga en cuenta que puede elegir Agregar VM de Azure o Agregar una máquina que no es de Azure, tal como se muestra en la figura.

Esta capacidad destaca un enfoque único de administración de actualizaciones en todo su entorno de aplicaciones, no solo para VM de Azure.

10 Vuelva a la ventana Update Management de su máquina virtual y seleccione la pestaña Historial. Cuando se inicia la implementación de actualizaciones, aparece su estado. Recuerde que programó el trabajo para que se ejecute unos minutos en el futuro, por lo que no aparece de inmediato.

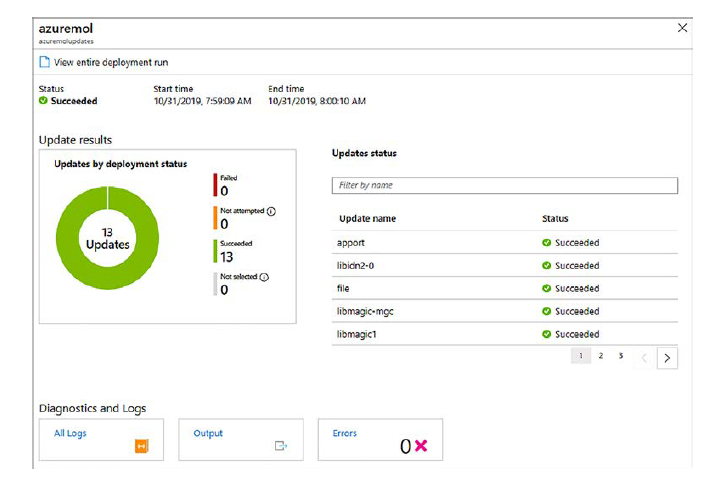

11 Seleccione la programación para ver el estado y la salida, como se muestra en la figura.

12 Cuando finalice la implementación de la actualización, regrese a su grupo de recursos, seleccione su VM y elija Update Management. Es posible que el agente tarde unos minutos en actualizarse e informar a través del espacio de un trabajo de Log Analytics la aplicación de las actualizaciones; entonces, debiera mostrarse en el panel que la VM está actualizada y que no se requieren actualizaciones adicionales.

Este capítulo ha sido un arrollador recorrido por Security Center y componentes asociados como el acceso a VM JIT y Update Management. El objetivo es que comience a pensar más allá de cómo implementar y ejecutar una VM o aplicación web, para en cambio planificar una administración de aplicaciones más amplia que vaya con ello. La informática en la nube no cambia la necesidad de directivas de seguridad, sin duda hay una mayor necesidad de protección de recursos. Deje que las características de Azure como Security Center lo guíen con respecto a lo que se debe hacer, y use herramientas integradas como Update Management y Azure Automation para mantener la seguridad en todo momento.

Laboratorio: habilitación de JIT y actualizaciones para una VM de Windows

En este capítulo se trataron algunos componentes que podrían tardar un poco en habilitarse e informar sobre su estado esperado. Este laboratorio es opcional, se diseñó para demostrar que estas características no son específicas de un SO. Si no tiene tiempo o considera que entiende cómo aplicar estas características a una VM de Windows, puede omitir la realización de este laboratorio. De lo contrario, intente completar las siguientes tares para obtener algo de práctica adicional con Security Center y Update Management. La práctica hace al maestro, ¿cierto?

1 Cree una VM de Windows Server de su elección en el mismo grupo de recursos que usó para los ejercicios anteriores, tales como azuremolchapter16.

2 Vea las reglas de NSG para la VM/subred, y elimine cualquier regla predeterminada que permita el RDP en el puerto TCP 3389.

3 Utilice el cliente local de Conexión a escritorio remoto para comprobar que las conexiones RDP están bloqueadas.

4 Solicite acceso JIT, vuelva a revisar las reglas de NSG y confirme que ahora puede conectar RDP a su VM.

5 Habilite Update Management en su VM de Windows. En esta ocasión, debería poder usar el espacio de trabajo de Log Analytics existente y las cuentas de Azure Automation.

6 Deje que el agente de supervisión informe sobre las actualizaciones necesarias, y luego programe las actualizaciones que se aplicarán en Azure Automation.

Y hasta aqui el post del dia de hoy, perdonen por la tardanza en publicarlos.